Resumen

La seguridad de la nube híbrida consiste en la protección de los datos, las aplicaciones y la infraestructura relacionados con una arquitectura de TI que incorpora cierto grado de gestión, organización y portabilidad de las cargas de trabajo en varios entornos de TI, los cuales incluyen al menos una nube pública o privada.

Las nubes híbridas ofrecen la oportunidad de reducir la exposición potencial de los datos. Permiten mantener los datos confidenciales o importantes fuera de la nube pública, sin dejar de aprovecharla para los datos que no presentan el mismo tipo de riesgo.

¿Por qué conviene elegir la nube híbrida para mejorar la seguridad?

Las nubes híbridas brindan a las empresas la posibilidad de elegir dónde colocar las cargas de trabajo y los datos, en función de los requisitos de cumplimiento, auditoría, política y seguridad.

Si bien los diversos entornos que conforman una nube híbrida siguen siendo entidades únicas e individuales, se simplifica la migración entre ellos con el uso de los contenedores o las interfaces de programación de aplicaciones (API) cifradas que ayudan a trasladar los recursos y las cargas de trabajo. Esta arquitectura independiente y a su vez conectada permite que las empresas ejecuten las cargas de trabajo más importantes en la nube privada y las de menor confidencialidad en la nube pública. Es una configuración que minimiza la exposición de los datos y permite que las empresas personalicen una cartera flexible de productos de TI.

¿Cuáles son los desafíos relacionados con la seguridad de la nube híbrida?

Protección de los datos

Limite la exposición de los datos de su empresa mediante el cifrado. Los mismos datos estarán en reposo o en tránsito en distintos momentos. Durante cualquiera de estos estados, se necesitan varios mecanismos de seguridad para limitar la exposición de los datos.

Cumplimiento y control

Si trabaja en un sector con muchas reglamentaciones, como el de la salud, las finanzas o el gobierno, puede que deba considerar otros aspectos respecto de la infraestructura de nube híbrida. Obtenga información para saber cómo verificar si sus entornos distribuidos cumplen con las normas; cómo implementar estándares de seguridad normativos o personalizados; y cómo prepararse para las auditorías de seguridad.

Seguridad en la cadena de suministro

Los entornos de nube híbrida suelen incluir productos y sistemas de software de diversos proveedores en un ecosistema complicado. Descubra la manera en que los proveedores prueban y gestionan sus sistemas de software y productos. Conozca los momentos en los que examinan el código fuente y los métodos que utilizan para hacerlo; las guías de implementación que siguen; y los procedimientos que respetan para ofrecer las actualizaciones y los parches, así como los períodos en los que los proporcionan.

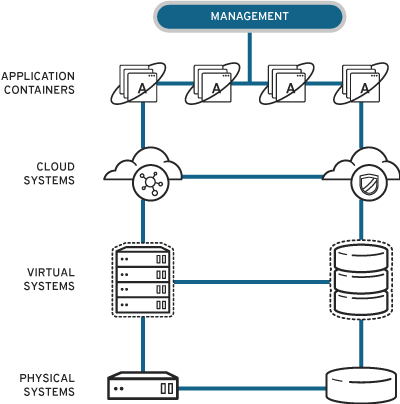

Los elementos que integran la seguridad de la nube híbrida

La seguridad de la nube híbrida, al igual que la seguridad informática en general, consta de tres partes: los elementos físicos, los técnicos y los administrativos.

Los controles físicos están diseñados para proteger su sistema de hardware propiamente dicho. Algunos ejemplos son las cerraduras, los guardias y las cámaras de seguridad.

Los controles técnicos se encargan de proteger los sistemas de TI desde su interior. Algunos ejemplos son el cifrado, la autenticación de la red y el software de gestión. Gran parte de las herramientas de seguridad más sólidas para la nube híbrida son controles técnicos.

Por último, los controles administrativos son programas que ayudan a las personas a adoptar ciertos comportamientos para mejorar la seguridad, como la capacitación y la planificación ante desastres.

Controles físicos para la seguridad de la nube híbrida

Las nubes híbridas pueden abarcar varios entornos físicos, por lo que la seguridad se vuelve todo un desafío. No se puede levantar un muro alrededor de los equipos y cerrar la puerta con llave.

En el caso de los recursos compartidos, como la nube pública, es posible que los Acuerdos de nivel de servicio (SLA) que haya celebrado con su proveedor de nube establezcan las normas aplicables en cuanto a la seguridad física. Por ejemplo, ciertos proveedores de nube pública tienen acuerdos con instituciones gubernamentales para dar acceso al hardware físico únicamente a ciertos miembros del personal.

Sin embargo, incluso con los buenos SLA, renuncia a cierto nivel de control al depender de un proveedor de nube pública. Por eso se vuelven necesarios otros controles de seguridad.

Controles técnicos para la seguridad de la nube híbrida

Los controles técnicos son fundamentales para la seguridad de la nube híbrida. La gestión centralizada de una nube híbrida facilita la implementación de los controles técnicos.

Algunos de los mejores controles técnicos que forman parte de las herramientas para la nube híbrida son el cifrado, la automatización, la organización, el control de acceso y la seguridad de los extremos.

Cifrado

El cifrado reduce en gran medida el riesgo de exposición de los datos legibles, incluso si un equipo físico se encuentra en riesgo.

Puede cifrar los datos en reposo y en tránsito. A continuación le explicamos cómo hacerlo:

Proteja los datos en reposo:

El cifrado del disco completo (cifrado de particiones) protege sus datos cuando la computadora se encuentra apagada. Pruebe la Configuración de clave unificada de Linux (LUKS) en el formato de disco, que permite cifrar las particiones del disco duro de forma masiva.

El cifrado de hardware protegerá el disco duro de accesos no autorizados. Pruebe el Módulo de plataforma de confianza (TPM), un chip de hardware que almacena claves criptográficas. Cuando se habilita el TPM, el disco duro se bloquea hasta que el usuario pueda autenticar su acceso.

El cifrado de volúmenes raíz podrá realizarse sin ingresar contraseñas de forma manual. Si diseñó un entorno de nube con un alto nivel de automatización, utilícelo como base para el cifrado automatizado. Si utiliza Linux, pruebe el cifrado de discos vinculado a la red (NBDE), que funciona en las máquinas virtuales y físicas. Beneficio adicional: combine el TPM con el NBDE y obtenga dos capas de seguridad (el NBDE protegerá los entornos de red, mientras que el TPM funcionará en las instalaciones).

Proteja los datos en tránsito:

Cifrado de la sesión de red. Los datos en tránsito corren un mayor riesgo de ser interceptados y sufrir alteraciones. Pruebe la seguridad del protocolo de Internet (IPsec), una extensión del protocolo de Internet que utiliza la criptografía.

Seleccione los productos que ya implementan estándares de seguridad. Busque productos compatibles con los Estándares Federales de Procesamiento de la Información (FIPS), publicación 140-2, que utilizan módulos criptográficos para proteger los datos de alto riesgo.

Automatización

Para comprender por qué la automatización es ideal para las nubes híbridas, hay que considerar las desventajas de realizar manualmente la ejecución de parches y la supervisión.

La supervisión manual de la seguridad y del cumplimiento suele acarrear más riesgos que ventajas. Se corre el riesgo de que la gestión de la configuración y los parches manuales se implementen a destiempo. También dificulta la implementación de los sistemas de autoservicio. Si falla la seguridad, se pueden perder los registros de las configuraciones y los parches manuales, lo cual podría generar disputas y acusaciones dentro del equipo. Además, los procesos manuales suelen ser más propensos a errores y requieren más tiempo.

En cambio, con la automatización puede anticiparse a los riesgos, en vez de lidiar con ellos. La automatización le ofrece la posibilidad de establecer reglas, compartir los procesos y verificarlos, lo cual básicamente facilita la aprobación de las auditorías de seguridad. Cuando evalúe los entornos de nube híbrida, considere automatizar los siguientes procesos:

Supervisión de los entornos

Verificación del cumplimiento

Implementación de parches

Implementación de estándares normativos o personalizados de seguridad

Organización

La organización de la nube implica un paso más. La automatización equivale a la definición de los ingredientes específicos, y la organización es el libro de recetas que los combina.

Gracias a la organización es posible gestionar los recursos de la nube y el software relacionado con ellos como una sola unidad, y luego implementarlos con una plantilla de forma automatizada y repetible.

El principal beneficio para la seguridad es la estandarización. Usted puede ofrecer la flexibilidad de la nube con la seguridad de que los sistemas implementados alcancen los niveles estándares de seguridad y cumplimiento.

Control de acceso

Las nubes híbridas también dependen del control de acceso. Restrinja las cuentas de los usuarios para que solo tengan los privilegios que necesitan, y considere solicitar la autenticación de dos factores. Limitar el acceso de los usuarios que se conectan a una red privada virtual (VPN) también le permite mantener los estándares de seguridad.

Seguridad de los extremos

La expresión "seguridad de los extremos" suele referirse al uso de sistemas de software para borrar los datos confidenciales o anular el acceso de forma remota, en caso de que un usuario pierda su computadora, tableta o teléfono inteligente, o que sus dispositivos sean objeto de un robo o piratería.

Los usuarios pueden conectarse a una nube híbrida desde sus dispositivos personales estén donde estén, así que la seguridad de los extremos es un control fundamental. Es posible que alguien ataque sus sistemas suplantando la identidad de los usuarios y utilizando malware, que pone en riesgo los dispositivos personales.

Aunque aquí incluimos a la seguridad de los extremos como un control técnico, en realidad combina controles físicos, técnicos y administrativos. Mantenga seguros los dispositivos físicos: utilice los controles técnicos para limitar los riesgos en caso de que un dispositivo caiga en las manos equivocadas, y capacite a los usuarios para que conozcan las prácticas de seguridad.

Controles administrativos para la seguridad de la nube híbrida

Por último, se implementan los controles administrativos para contemplar los factores humanos. Dado que los entornos de nube híbrida se encuentran muy conectados, todos los usuarios son responsables de la seguridad.

La preparación y recuperación ante desastres es un ejemplo de control administrativo. Si parte de su nube híbrida queda sin conexión, ¿quién es el responsable y por cuáles acciones? ¿Cuenta con protocolos vigentes para la recuperación de los datos?

La arquitectura híbrida presenta ventajas importantes para la seguridad administrativa. Gracias a que sus recursos se encuentran distribuidos entre el sistema de hardware interno y el externo, tiene diferentes opciones para las copias de seguridad y la redundancia. En el caso de las nubes híbridas que incluyen nubes públicas y privadas, si falla uno de los sistemas de la nube privada de su centro de datos, puede realizar una conmutación por error en la nube pública.

La seguridad de la TI no se consigue de la noche a la mañana

Para lograr la seguridad de la TI, se requiere tiempo y constancia. El panorama de seguridad cambia permanentemente. En lugar de presionarse para alcanzar un estado ideal de seguridad (el cual no existe), concéntrese en dar un paso a la vez y en tomar medidas razonables y bien planificadas para mejorar la seguridad de a poco.